近日消息,TrustedSec最新发布Specula工具,该工具革新了安全领域,能使Outlook转变为C2通信信标,在Windows系统中实现远程代码执行,强化了网络安全测试的能力。

注:C2 信标(beacon)是指 C2 代理回调在 C2 服务器上运行的侦听器的过程,它是一种恶意软件与 C2 (命令与控制) 服务器之间的定期通信方式(通信机制)。

当恶意软件感染目标系统后,它需要与控制服务器(C2 服务器)建立连接,以获取控制命令和更新;但是 C2 服务器不会持续发出命令,所以恶意软件就需要采取一定机制定期与 C2 服务器通信,并确认连接状态和获取新命令,这个过程可以通过 Beacon (信标) 来进行。

本次曝光的 C2 框架工作原理是利用 2017 年 10 月修补的 Outlook 安全功能绕过漏洞 CVE-2017-11774,使用 WebView 创建自定义 Outlook 主页。

微软尽管已经修复了该漏洞,并移除了显示 Outlook 主页的用户界面,但攻击者仍可利用 Windows 注册表值创建恶意主页,即使在安装了最新 Office 365 版本的系统上也能实现破解。

正如 Trusted 解释的那样,Specula 完全在 Outlook 的情境中运行,它的工作原理是通过注册表键值设置自定义 Outlook 主页,然后调用交互式 Python 网络服务器。

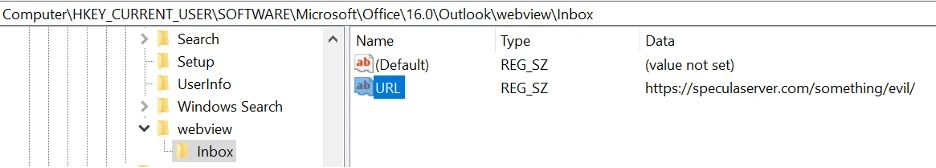

非特权威胁行为者可以访问以下路径:

HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\WebView

在该路径下的 Outlook WebView 注册表项中设置一个 URL 目标,将其指向一个受其控制的外部网站。

由攻击者控制的 Outlook 主页可提供自定义 VBscript 文件,攻击者可利用这些文件在受攻击的 Windows 系统上执行任意命令。

文明上网,理性发言,共同做网络文明传播者